随着BMW联手英特尔(Intel)与Mobileye两家半导体业者宣布共同打造全自动驾驶车INext以及自动驾驶通用平台,这一场自动驾驶车的“业界标准”平台竞赛开始抢占媒体版面。

而日前一辆特斯拉(Tesla) Model S在自动驾驶模式行驶时撞上拖车酿成致命的意外,无疑地将会加剧舆论对于自动驾驶技术的放大检视,但对于像Google等科技公司以及传统汽车制造商等业界巨擘来说,自动驾驶车平台却是一个不能轻言放弃的战场。

汽车的安全性同样是一个竞争激烈的市场。特别是在几家业界巨擘收购科技业新创公司后,这个领域的竞争正日益加剧。

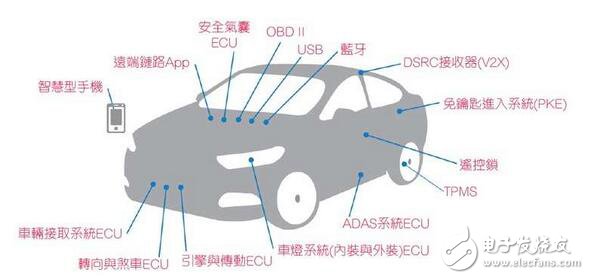

汽车OEM和一线业者开始发现,连网汽车的弱点正明显地威胁其业务。这为汽车产业带来难以接受的新现实,特别是在去年暑假一辆吉普车遭骇客入侵,导致克莱斯勒(Chrysler)汽车公司大规模地召回140万汽车。几乎就在同时,通用汽车(General Motors)的OnStar RemoteLink系统出现了安全漏洞,为骇客提供了远端解锁车门与启动引擎的入口。

根据Trillium执行长David Uze的观察,“我们感受到汽车产业必须保护连网汽车免于网路攻击的急迫需要。”

连网汽车暴露出最容易被骇客入侵的15个攻击点

Harman展开大举收购行动

只要看看哈曼国际工业公司(Harman InternaTIonal Industries, Inc.),就可以知道目前这一领域正展开大规模的收购行动。

Harman是汽车社群中最知名的音讯、电子与车载资娱乐系统供应商,去年陆续收购了两家公司——Symphony Teleca与Red Bend Software。位于美国加州的Symphony Teleca是一家云端与无线业务的专用软体与服务供应商,而以色列的Red Bend Software则是一家空中下载(OTA)升级与软体管理服务开发商。

Harman在今年稍早还收购了另一家以色列公司——TowerSec,该公司提供引擎控制单元(ECU)与远端资讯处理系统的入侵侦测与防御技术。

值得注意的是,在Jeep遭骇的案例中,让Charlie Miller与Chris Valasek两名骇客得以远端控制的2014 Jeep Cherokee车上搭载的就是Harman的“中控系统”(head unit)。该中控系统提供了Wi-Fi热点供车上乘客使用,后来却让两名骇客得以经由Sprint网路以无线连接方式骇入。

由于Harman收购了这几家公司,如今,它已拥有了更全面的车用网路安全技术。

Harman的并购剧本也让竞争对手学到了透过收购取得更完整安全技术的方式。至少,这就是Trillium执行长David Uze的认知。他解释说,Trillium目前正准备加大赌注。

总部设于日本名古屋的新创公司Trillium在去年秋天进军车用安全领域,展示了一款名为SecureCAN的技术,这是一种专为保护系统有效负载不超过8位元的CAN汇流排加密与关键管理系统。

从历史上看,汽车产业普遍存在的共识是:想要绝对地保护CAN汇流排是不可能的,因为ECU的运算处理能力与车载网路的频宽均有其限制。

UZE指出:“我们抢先在保护车载网路方面插旗。因为当时在这个领域中还没什么人。”但他现在开始看到一线业者和OEM竞相推出能够确保从V2V/V2I通讯、OTA系统到智慧防火墙和车载网路安全的一连串技术与解决方案组合。

Trillium不久前还获得了大约5百万美元的首轮投资,并将眼光放得更远,快速地扩展其车载网路保护技术超越CAN网路到包括FlexRay与区域互连网路(LIN)等车用技术。

此外,Uze还指出,Trillium打算利用这笔资金,同时支援多项计划所需的工程资源。这些计划包括开发入侵侦测与防御系统(IDS/IPS)以及安全的OTA软体升级解决方案,进一步扩展Harman瞄准的广泛产品组合。

Uze认为Trillium的目标在于提供基于同一平台、统一API开发的一系列汽车安全技术。

安全技术方案的多块拼图

一个几年前只有少数几家业者的新兴汽车网路安全市场,如今正迅速发生变化。更多的新创公司竞相进军这一市场,而在IT产业的既有网路安全业者,例如赛门铁克(SemanTIc)与英特尔的McAfee也跃跃欲试。

其中,在汽车安全领域中最成功的新创公司是以色列Argus Cyber Security,最近才刚获得3,000万的首轮投资。Argus的主要业务是为OEM、一线业者以及售后市场的车载系统供应商提供IDPS技术。

Argus解释,Argus IDPS是一项政府的测试解决方案,“可保护车子的重要元件免于被骇,并为远端监控车辆的网路健康状况产生报表与警示。”

就在上个月,Symantec推出了“车用异常检测系统”(Anomaly DetecTIon for AutomoTIve),该软体套件专门用于分析与尽早找出安全威胁并加以解决。Symantec的技术据称是为了避免经由“讯息的深度封包检测”进行大规模的车辆政击事件,因而能侦测车用汇流排上的讯息模式、负载值、流量速率以及其他装置活动出现的异常。

拥有防毒软体公司McAfee的英特尔在去年九月宣布成立汽车安全审查委员会(ASRB),致力于为汽车产业进行安全测试与稽查。

同时,英特尔旗下Wind River还收购了Arynga,提供GENIVI相容的CarSync软体,可在车载电脑上实现OTA升级。这两项收购行动的共同之处是二者都可用于英特尔未来的晶片,以及专为全自动驾驶车而设计的参考设计。

半导体和IP授权公司Rambus也赶搭这一波汽车安全的浪潮,在今年6月宣布与车用创新OTA软体更新服务供应商Movimento合作。结合Movimento的OTA技术与Rambus自家的CryptoManager平台,联手为每部车子提供“单次使用的唯一密钥,确保在安装前的有效性。”

然而,许多公司然都宣称提供了最全面的安全技术,事实上只能说是用于拼凑这项艰钜挑战的许多不同拼图罢了。令人难以接受的现实是没有一家公司能够提供一种一劳永逸的解决方案。Trillium的Uze强调,“目前需要的是一种分层的途径。”

汽车安全就像家庭防护

恩智浦(NXP)对此表示同意。正如NXP执行副总裁暨汽车事业部总经理Kurt Sievers所说的,汽车的安全性是一个涉及多方面的问题。“就像为了保护家庭,会先锁上房子的前门一样,”但这样是不够的。

在他看来,安装一个防篡改的安全硬体元件就像是房子的前门门锁一样。每一次外部资料透过蓝牙、无线或V2V连线进入车内的连接介面,都会需要这种安全元件。如果资料的来源无法被验证,硬体元件就必须即时关闭连线。

接下来的问题则是浮游于车载网路周遭的资料。“它就像是屋子里的安全走廊,”Sievers说。但这“说来容易,做起来难”,因为车载网路的网域结构包括许多不同的分层。Sievers并未详细描述NXP计划如何确保车用网路,只是透露:“我们的确有一些想法,现在也正在努力中。”

不过,与Sievers的那次访谈已经是半年前的事了,如今这一领域已经明显发生改变。

如今,多家高科技公司正竞相为连网汽车推出专为保护不同攻击层面而设计的解决方案。从在车内提供包括无线连接到入侵侦测与防御系统等保护范围的系统,到为车载网路进行验证与加密的系统等。

虽然所谓的智慧防火墙受到入侵侦测和防御系统的保护,因此能够用于阻挡骇客,但并不能保证入侵者无法破解。一旦车子的网际网路入口防火墙被攻破了,你还能怎么办呢?

最后一道防线?

这正是Trillium看到SecureCAN技术可作为最后一道防线的机会。

汽车产业需要的是分层的安全途径

Uze解释说,缺少用于ECU网路的安全解决方案,才是真正的安全顾虑,因为CAN网路直接关系到车辆的启动、刹车与转向等。他估计,“有85%的驱动都发生在CAN网路。”如果少了验证、加密或密钥管理,就可能会让CAN网路成为整个安全链路上最脆弱的环节。而在LIN网路上的防护间隙——通常用于控制后照镜、车窗或天窗,则可能成为入侵CAN的“后门”。

由于ECU在CAN或LIN网路上的处理能力有限,(Uze说,有些LIN汇流排甚至用更便宜的16位元或8位元MCU),因此,普遍的看法是无法为这些网路加密。而用于先进加密标准(AES)的加密演算法(Rijndael演算法),则可处理16位元区块的资料。

然而,Trillium声称该公司的SecureCAN技术可以在8位元中加密资料。

由于采用超轻量级的区块密码,Trillium的SecureCAN技术可以即时加密CAN(和LIN)讯息。尤其是,Uze说,Trillium的对称区块密码和密钥管理系统还能让SecureCAN“在1ms的阈值内完成加密、传送和解密,”而这也是车用CAN汇流排实现即时应用所需要的功能。

在Trillium首次公开展示SecureCAN后,至今已进行了部份改善。Uze说,虽然原始版本的SecureCAN采用了ARM Cortex-M4,但在晶片供应商的要求下,Trillium已为其进行修改,目前执行于ARM Cortex-M0或M01。他并补充说:“在无法使用浮点运算的MCU上还得实现SecureCAN预设功能,可说是一大挑战。”

SecureCAN现已新增公共密钥技术,采用Diffie-Hellman密钥交换机制产生密

Trillium计划在今夏展开车载测试。该公司将以SecureCAN与Ethernet技术配置于一部日制房车中进行测试——但Uze并未透露是哪一款车或型号。预计在2017年1月,Trillium将开始进行SecureFlexRay与LIN技术的车载测试。(FlexRay汇流排用于传送有关ADAS的资料,如视觉侦测、光达与雷达)

此外,该新创公司并预计在2017年年底以前,就能准备好为现正开发中的入侵侦测、保护与OTA技术展开测试。

欢迎分享,转载请注明来源:内存溢出

微信扫一扫

微信扫一扫

支付宝扫一扫

支付宝扫一扫

评论列表(0条)