物联网僵尸来了。它们数量众多,我们短期内无法将其全部消灭。

它们很可能危及你的设备安全。因此,现在就应该采取措施,确保你的设备免受感染。

在之前的博文(物联网僵尸吞噬互联网))中,我们深入探讨了最近发生的大规模DDoS(Distributed Denial of Service,分布式拒绝服务)攻击事件。在这些攻击事件中,物联网设备被用作机器人或者僵尸。该博文发布后不久,一个自称是该恶意软件作者的人公布了攻击软件的源代码。这款名为Mirai的恶意软件是一种木马病毒,感染物联网设备后,向多家知名网站发起了DDoS攻击,受害设备数量惊人。Malware Tech估计有12万台设备受到感染,而Level 3则称有150万台设备受到感染。这起攻击事件只是最新的一例。

这些病毒是永久性的。

在思考如何应对攻击时,借用一下医学病毒学原理来更好地了解一下Mirai的传播方式,对我们是很有帮助的。

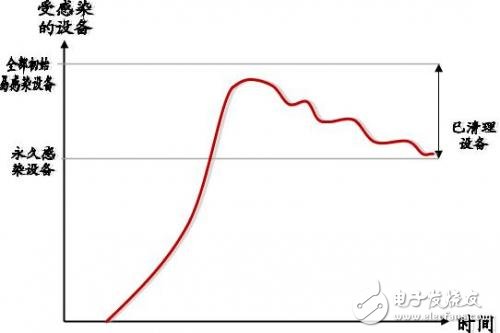

医学上的感染分析方法是采用曲线图来表现易感染、感染、修复三者的关系。这一方法同样适用于我们现在面临的问题:

设备一旦被感染,就会利用伪证书在网络上寻找带有开放Telnet端口的设备。一旦找到这样的设备,就将木马病毒植入其中,使其变成同样的傀儡机去感染更多目标。这个过程如上图曲线的第一段所示。

有些设备有的可以修复或者受到保护,但很多都不能,于是成为被永久感染的设备。

即使那些修复了的设备,也不能避免被其他感染病毒的设备再次感染。由于许多设备被永久感染,袭击将随时可能卷土重来。

我们可以杀死Mirai病毒吗?

有些方法可以杀死Mirai病毒,或者至少限制其影响。

修复所有设备

实际上,这是不可能的。大部分设备拥有者都不知道他们的设备已被感染,也不具备修复设备的技能,甚至也 没有意愿修复设备(因为没有受到直接影响)。

封杀控制-指令服务器

Mirai的弱点之一是新感染的设备需要向指令-控制服务器注册后方可下载指令。这些是散播病毒的服务器,而非可能的受感染设备。如果控制-指令服务器被封杀,将会限制Mirai病毒的扩散。

保护目标

为了应对近日发生的物联网DDoS攻击,安全网站krebsonsecurity.com被迫更换了托管公司。DDoS攻击并非是新鲜事,防御办法还是有的,像这种转移也是行之有效的应对措施之一。

不过,说到底,要想修复目前所有被感染或者潜在会被感染的设备并不现实,而且我们也做不到彻底清理感染。

前景展望

即便不是Mirai,也会有其他自我繁殖的恶意软件会被开发出来感染其它物联网设备。Mirai源代码的公开将加快后续病毒的开发步伐。

Mirai源代码的公开会造成这一代码被广泛利用、发展。可以预见,将来的攻击手段会取消对指令和控制服务器的依赖,从而使杀毒任务更加艰巨。

目前,Mirai主要进行DDoS攻击。但是未来,它将利用物联网设备作为僵尸物联网设备,攻击同一网络上的其它系统。

设备免疫

目前看来,物联网僵尸在可预见的将来都会存在。我们可以避免甚至隔离物联网僵尸,但是随着网络的变更以及新设备的发展,新的病毒感染途径也会随之出现。由于感染的风险持续存在,设备成为感染目标只是个时间问题。因此,对设备进行免疫,使其免受感染至关重要。

显然,免疫的第一步首先是消除已知的感染方式。消除或者阻断不必要的服务(如Telnet),消除默认证书,代之以安全密码,阻断与外部端点的意外连接。

但从长远来看,还需采取进一步措施防止出现可被适应型病毒利用的漏洞。这就是CWE/SANS Top 25 Most Dangerous Software Errors ()等工具软件的作用,同时也是风河能够效力之处。

风河产品可以提供以下多层次、预先集成的防护措施:

-安全启动和初始化,防范受影响的可执行代码

-静态数据加密,保护证书及其它敏感信息

-双向验证,阻止不法终端及恶意尝试连接

-通信加密,保护敏感信息

- *** 作系统增强,防止权限升级

-防火墙阻断意外的外部访问或者意外的外部连接

-安全更新修改需经授权,防止恶意修改

欢迎分享,转载请注明来源:内存溢出

微信扫一扫

微信扫一扫

支付宝扫一扫

支付宝扫一扫

评论列表(0条)