本文介绍互联网数据中心网络架构主要特征和多层设计原则,分析互联网数据中心面临的主要安全威胁,对其安全规划和部署实施提出方案建议。

1 互联网数据中心网络多层设计原则

从本质上说,互联网数据中心网络多层设计原则是划分区域、划分层次、各自负责安全防御任务,即将复杂的数据中心内部网络和主机元素按一定的原则分为多个层次多个部分,形成良好的逻辑层次和分区。

数据中心用户的业务可分为多个子系统,彼此之间会有数据共享、业务互访、数据访问控制与隔离的需求,根据业务相关性和流程需要,需要采用模块化设计,实现低耦合、高内聚,保证系统和数据的安全性、可靠性、灵活扩展性、易于管理,把用户的整个IT 系统按照关联性、管理等方面的需求划分为多个业务板块系统,而每个系统有自己单独的核心交换,服务器,安全边界设备等,逐级访问控制,并采用不同等级的安全措施和防护手段。

互联网数据中心网络可同时从个方面划分层次和区域:

(1)根据内外部分流原则分层。

(2)根据业务模块隔离原则分区。

(3) 根据应用分层次访问原则来分级。

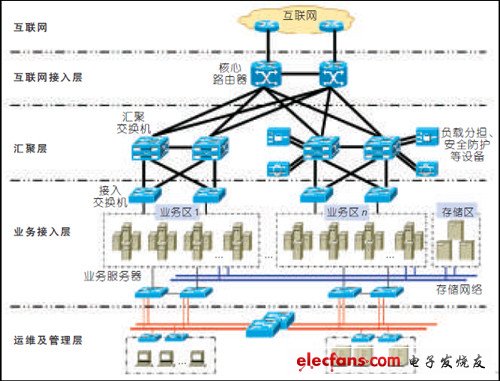

▲图1 数据中心网络分层

1.1 分层

根据内外部分流原则,数据中心网络可分为4 层:互联网接入层、汇聚层、业务接入层和运维管理层。

最常见的数据中心网络分层如图1 所示。

互联网接入层配置核心路由器实现与互联网的互联,对互联网数据中心内网和外网的路由信息进行转换和维护,并连接汇聚层的各汇聚交换机,形成数据中心的网络核心。

汇聚层配置汇聚交换机实现向下汇聚业务接入层各业务区的接入交换机,向上与核心路由器互联。部分流量管理设备、安全设备部署在该层。大客户或重点业务可直接接入汇聚层交换机。

业务接入层通过接入交换机接入各业务区内部的各种服务器设备、网络设备等。

运维管理层一般独立成网,与业务网络进行隔离,通过运维管理层的接入及汇聚交换机连接管理子系统各种设备。

1.2 分区

按照关联性、管理、安全防护等方面的不同需求,可将数据中心网络划分为不同的区域:互联网域、接入域、服务域、管理域、计算域等,各安全域之间经过防火墙隔离,确保相应的访问控制策略。

互联网域包括实施自助管理的管理用户和访问应用的最终用户。

接入域为用户接入数据中心提供统一的界面和借口,又称为非军事化隔离区(DMZ)。服务域提供域名解析、身份认证授权、IP 地址转换等网络服务功能。计算域提供计算服务,可以根据安全需求再划分安全子域。管理域提供安全管理、运营管理、业务管理等。

相对来说,计算域和管理域的安全级别最高,服务域和接入域次之,用户域最低。

欢迎分享,转载请注明来源:内存溢出

微信扫一扫

微信扫一扫

支付宝扫一扫

支付宝扫一扫

评论列表(0条)