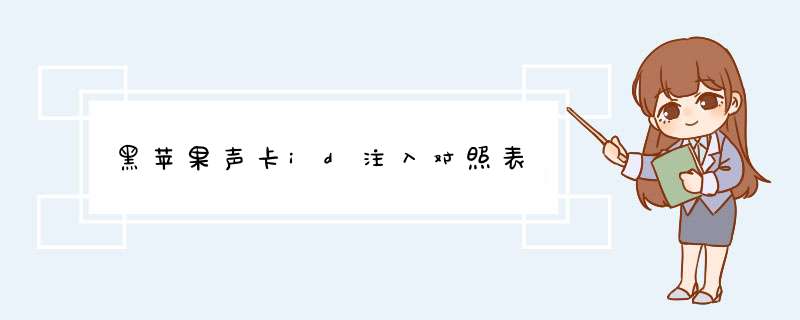

芯片型号仿冒ID

创作的CA01320x100918仿冒ID值 0,1,2,3,4,5,6,9,10,11,12

Cirrus Logic公司CS42100x100101仿冒ID值 13

Cirrus Logic公司CS42130x100100仿冒ID值 28

瑞昱ALC221仿冒ID值 11

瑞昱ALC225 / ALC3253仿冒ID值 28,30,33

瑞昱ALC230仿冒ID值 13

瑞昱ALC233仿冒ID值 3,13,27,32,33

瑞昱ALC235仿冒ID值 3,11,28

瑞昱ALC2360x100001,0x100002仿冒ID值 3,11,13,15

瑞昱ALC3236仿冒ID值 4,5,28,29

瑞昱ALC255仿冒ID值 3,13,17,18,27,28,99

瑞昱ALC256(3246)仿冒ID值 11,13,56

瑞昱ALC257仿冒ID值 11

瑞昱ALC260仿冒ID值 11,12

瑞昱ALC2620x100202仿冒ID值 11,12,13,28

瑞昱ALC268仿冒ID值 3

瑞昱ALC2690x100004,0x100100,0x100202,0x100203仿冒ID值 1-11,13-16,18-20,27-30,32,33,35,40,45,58,66,76,93,99,127

瑞昱ALC2700x100100,仿冒ID值 3,4,27,28

瑞昱ALC271x仿冒ID值 9,31

瑞昱ALC2720x100001,仿冒ID值 3,11

瑞昱ALC2750x100005,0x100008,仿冒ID值 3,13,28

瑞昱ALC280仿冒ID值 3,4,11,13,15

瑞昱ALC2820x100003,仿冒ID值 3,4,13,27,28,29,76,86,127

瑞昱ALC283仿冒ID值 1,3,11,66

瑞昱ALC284仿冒ID值 3

瑞昱ALC285仿冒ID值 11

瑞昱ALC2860x100002,0x100003仿冒ID值 3

瑞昱ALC288仿冒ID值 3,13

瑞昱ALC290仿冒ID值 3,28

瑞昱ALC3241仿冒ID值 4

瑞昱ALC292仿冒ID值 12,18,28

瑞昱ALC293仿冒ID值 28,29

瑞昱ALC294仿冒ID值 11,12,13

瑞昱ALC295仿冒ID值 1,3,13,14,15,28

瑞昱ALC2980x100101,0x100103仿冒ID值 3,11,13,28,29,30,47,66,72,99

瑞昱ALC6620x100101,0x100300仿冒ID值 5,7,11,12,13

瑞昱ALC6630x100001,0x100002,仿冒ID值 3,4,28,99

瑞昱ALC665仿冒ID值 12,13

瑞昱ALC6680x100003,仿冒ID值 3,20,27,28,29

瑞昱ALC6700x100002,仿冒ID值 12

瑞昱ALC671仿冒ID值 12

瑞昱ALC8820x100101,仿冒ID值 5,7

瑞昱ALC8830x100002,仿冒ID值 7

瑞昱ALC8850x100101,0x100103仿冒ID值 1,12

瑞昱ALC8870x100202,0x100302,仿冒ID值 1,2,3,5,7,11,13,17,18,33,50,99

瑞昱ALC888 / ALC12000x100101,0x100001,0x100202,0x100302仿冒ID值 1,2,3,(4为笔记本电脑),5,7,11,27,28,29

瑞昱ALC8890x100004,仿冒ID值 1,11,12

瑞昱ALC891 / ALC8670x100002,仿冒ID值 11,13

瑞昱ALC8920x100302,仿冒ID值 1,2,3,(笔记本电脑4),5,7,12,28,31,92,98,99

瑞昱ALC898 / ALC8990x100003,仿冒ID值 1,2,3,5,7,11,13,28,65,98,99,101

瑞昱ALC11500x100001,仿冒ID值 1,2,3,5,7,11

瑞昱ALC12200x100003,仿冒ID值 1,2,5,7,11,13

瑞昱ALCS1220A仿冒ID值 1,2,5,7

美国模拟器件公司AD19840x100400,仿冒ID值 11

美国模拟器件公司AD1984A0x100400,仿冒ID值 11,13

美国模拟器件公司AD1988B仿冒ID值 5,7,12

美国模拟器件公司AD2000B仿冒ID值 5,7

科胜讯CX8050仿冒ID值 3

科胜讯CX8200仿冒ID值 3

科胜讯CX205610x100000,仿冒ID值 11

科胜讯CX20583仿冒ID值 3

科胜讯CX20585仿冒ID值 3,13

科胜讯CX20588仿冒ID值 3

科胜讯CX205900x100000,0x100002,0x100003,仿冒ID值 3,12,28

科胜讯CX20641仿冒ID值 11,13

科胜讯CX20642仿冒ID值 11,13

科胜讯CX20722仿冒ID值 3

科胜讯CX20724仿冒ID值 3,13

科胜讯CX20751 / 20752仿冒ID值 3,28

科胜讯CX20753 / 4仿冒ID值 3

科胜讯CX20755仿冒ID值 3

科胜讯CX20756仿冒ID值 3,13

科胜讯CX20757仿冒ID值 3

IDTIDT92HD66C3 / 65仿冒ID值 3

IDTIDT92HD71B7X仿冒ID值 3

IDTIDT92HD73C1X5仿冒ID值 19

IDTIDT92HD75B2X5仿冒ID值 3

IDTIDT92HD75B3X5仿冒ID值 3,11

IDTIDT92HD99BXX仿冒ID值 3

IDTIDT92HD87B1仿冒ID值 3

IDTIDT92HD81B1C5仿冒ID值 3,11

IDTIDT92HD81B1X5仿冒ID值 3,11,12,20,21,28

IDTIDT92HD87B1 / 3仿冒ID值 12,13

IDTIDT92HD87B2 / 4仿冒ID值 12

IDTIDT92HD90BXX仿冒ID值 3,12

IDTIDT92HD91BXX0x100102,0x100303仿冒ID值 3,12,13,33,84

IDTIDT92HD93BXX0x100203,仿冒ID值 12

IDTIDT92HD95仿冒ID值 12

通过VT18020x100000,仿冒ID值 3,33

通过VT2020 / 20210x100100,仿冒ID值 5,7,9

英特尔HD4600

AMDRadeon 290 / 290X

Nvidia公司GK208

Nvidia公司GM200

Nvidia公司GM204

Nvidia公司GM206

Nvidia公司GP102

Nvidia公司GP104

Nvidia公司GP106

Nvidia公司GP107

Nvidia公司GP108

我现在用的是神舟飞天UT43的本子,用CLOVER安装MAC OS中发现会黑屏,必须取消INJECTINTEL才能正常显示,但是这样的话,进入系统驱动不正常,显存只有4M,经过爬帖发现是载入驱动的时候没有读到EDID,所以正在这方面尝试,不过看了好久也没搞清楚DSDT的结构,我参考的注入EDID的帖子原文如下:“驱动HD4000需要一个恰当的ig-platform-id,对于本机器,3、8、9都可以很完美的使用,最佳的设置为3

我所知道的注入ig-platform-id的方式有三种:变色龙直接注入、变色龙efi-string注入和DSDT注入

我推荐使用DSDT注入,方法也很简单,在DSDT的显卡部分_DSM方法中添加如下代码

"AAPL,ig-platform-id",

Buffer (0x04)

{

0x03, 0x00, 0x66, 0x01

}

就可轻松注入为3的ig-platform-id,我的DSDT中就是这样注入的

注入后,显卡其实就已经驱动起来了,如果有HDMI显示器,可以在系统启动完成后连接并查看,一定是正常的

然而,当显卡驱动起来后,内屏就会瞎。这是因为这个廉价的内屏非常糟糕,导致HD4000读不到它的EDID(见备注2)

所以需要手动在Windows下通过EDID Manager软件获取EDID并通过DSDT注入

整理后,添加到到DSDT显卡部分的_DSM方法中,如下

"AAPL00,override-no-edid",

Buffer (0x80)

{

/* 0000 */ 0x00, 0xFF, 0xFF, 0xFF, 0xFF, 0xFF, 0xFF, 0x00,

/* 0008 */ 0x36, 0x7F, 0x03, 0x90, 0x0E, 0x00, 0x00, 0x00,

/* 0010 */ 0x00, 0x0C, 0x01, 0x03, 0x80, 0x1A, 0x0E, 0xFF,

/* 0018 */ 0x2F, 0x00, 0x00, 0xA0, 0x57, 0x49, 0x9B, 0x26,

/* 0020 */ 0x10, 0x48, 0x4F, 0x00, 0x00, 0x00, 0x01, 0x01,

/* 0028 */ 0x01, 0x01, 0x01, 0x01, 0x01, 0x01, 0x01, 0x01,

/* 0030 */ 0x01, 0x01, 0x01, 0x01, 0x01, 0x01, 0x20, 0x1C,

/* 0038 */ 0x56, 0x88, 0x50, 0x00, 0x20, 0x30, 0x0E, 0x38,

/* 0040 */ 0x13, 0x00, 0x00, 0x90, 0x10, 0x00, 0x00, 0x18,

/* 0048 */ 0x00, 0x00, 0x00, 0xFD, 0x00, 0x00, 0x3C, 0x00,

/* 0050 */ 0x40, 0x08, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00,

/* 0058 */ 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00,

/* 0060 */ 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00,

/* 0068 */ 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00,

/* 0070 */ 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00,

/* 0078 */ 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0xC6,

}

欢迎分享,转载请注明来源:内存溢出

微信扫一扫

微信扫一扫

支付宝扫一扫

支付宝扫一扫

评论列表(0条)