电子发烧友网编译:谈到汽车安全,一些易受骗的消费者可能会经常遇到恐吓战术,但对于一些汽车制造商来说,这些威胁恐吓似乎不管用。

英飞凌汽车部门的汽车系统高级经理Björn Steurich表示,“要形成安全意识是需要一个学习过程的。”

英飞凌的技术营销及芯片卡和安全部门负责人Klimke指出,“每一个行业都要经过循环,对OEMs和整个汽车生态系统来说,都需要经历很长时间。”

例如,PC行业通过发展可信平台模块(TPM)来响应。同样的,相较于十年前,如今的银行业大举投资于安全芯片xyk,尤其是像台湾等国家或地区,行业面临着高欺诈率。工业控制系统也必须应对网络安全问题。

但是,Klimke补充道,要让汽车OEMs证明一个商业案例的安全性,一纸论文是远远不够的。(Klimke指的是2011年一篇由华盛顿大学和加州大学的研究人员写的题为“汽车攻击的综合实验分析”)此刻,由外部攻击而引起的汽车事故的悲剧并没有发生,所以,对任何人来说都是很难来衡量额外的安全措施所造成的安全隐患。有没有这些增强措施,汽车还是一如既往的行驶。

所以,我们就要断定汽车工业正在等待某一天在采取措施之前进行灾难清算吗?

不是,完全没有必要。

但是,要想说服汽车公司加强汽车安全,我们必须提供可扩展的、灵活的解决方案,Seurich 强调,我们必须确保我们提供的正式客户所需要的。

英飞凌,作为世界第二大汽车芯片公司,已经同许多美国及欧洲的汽车OEMs、一级模块供应商以及工程服务提供商合作。Seurich 指出,“欧洲的汽车公司(尤其是德国)提出的汽车安全需求在于硬件安全,主要是防盗、防欺诈、反微调。”例如,这些OEMs都担心类似里程表欺诈和未经授权的引擎调校等的事件。

然而,美国的汽车OEMs则注重于微控制器安全,主要来自于他们对外人入侵的一些担心或恐惧。

打破袭击

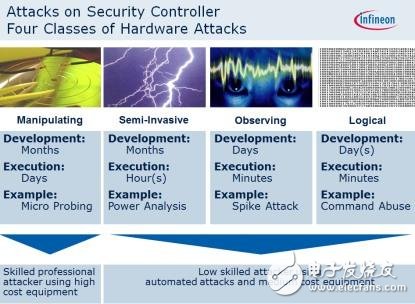

对于汽车安全控制器的预期潜在的攻击,英飞凌将其分为四个等级,从“逻辑性”和观察到半侵入性到 *** 纵性攻击,是随着复杂程度和时间逐渐演变的。

英飞凌预期不同类型的汽车安全攻击

攻击的类型包括:当地的攻击集中在语言攻击,然后是黑客攻击。黑客也能通过功率分析从而实行半侵入性攻击,或者直接 *** 控安全控制器。

英飞凌的策略是用不同的芯片解决方案应对不同性质的攻击。在此,英飞凌公司坚信比竞争对手有足够的优势(如恩智浦半导体,领先于智能卡芯片市场但是退出了汽车电子业务;飞思卡尔半导体,没有智能卡芯片经验),因为英飞凌有着40年的汽车电子经验和15年的智能卡芯片市场经验,它完全能够同时实现“可伸缩性和灵活性”。

欢迎分享,转载请注明来源:内存溢出

微信扫一扫

微信扫一扫

支付宝扫一扫

支付宝扫一扫

评论列表(0条)