在大多数情况下,僵尸网络代理的作用包括搜索和窃取金融信息、窃取认证数据、暴力破解密码、发送垃圾邮件,以及对特定的远程互联网资源进行攻击。此外,在僵尸网络代理攻击第三方资源的情况下,拥有启动攻击IP地址的公司可能会面临一定的声誉风险。

虽然僵尸网络代理的破坏性活动并非专门设计用于破坏任何工业系统的运行,但感染这类恶意软件可能对工业基础设施的一部分造成严重威胁,可能导致网络故障、感染系统和网络上其他设备。恶意软件在其代码中包含错误,并与控制工业基础设施的软件不兼容,这可能会导致工业流程监控和控制的中断。

僵尸网络代理的另一个危险是通常包含数据收集功能,并且像后门恶意软件一样,使攻击者能够暗中控制受感染的机器,对感染工业控制系统感兴趣的威胁者可以访问受害公司的敏感数据和用于控制工业基础设施的系统。

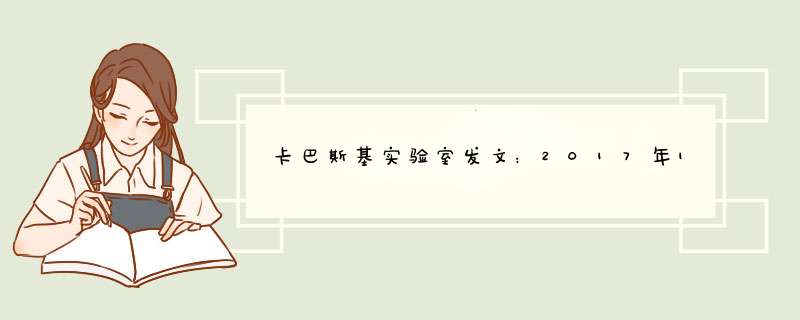

2017年,10.8%的工业控制系统(ICS)受到僵尸网络代理的攻击。此外,僵尸网络代理攻击统计数据显示,2%的ICS系统同时遭受了多个恶意程序的攻击。

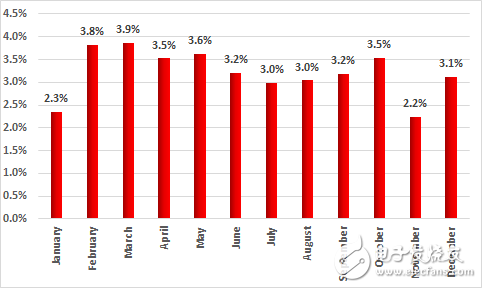

去年僵尸网络代理攻击ICS系统的主要来源是互联网,可移动媒体和电子邮件。

这再次证明了对访问控制的需求,以确保信息在工业网络和其他网络之间安全地交互,并且需要阻止未经授权的可移动介质连接到ICS系统,并安装旨在检测和过滤恶意软件的工具。

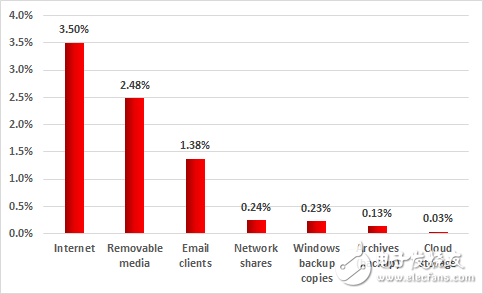

下图显示了2017年ICS系统最常见的五大僵尸网络代理商

近2%的系统受到Virus.Win32.Sality恶意软件的攻击。除了感染其他可执行文件外,该恶意软件还包括抵御反病毒解决方案和从命令与控制服务器下载其他恶意模块的功能。最普遍的Sality模块是用于发送垃圾邮件、窃取存储在系统中的认证数据以及下载和安装其他恶意软件的组件。

Dinihou僵尸网络代理攻击了0.9%的ICS系统,排在第二位。它能让攻击者从受感染系统上传任意文件,从而给企业敏感数据泄露带来威胁。此外,Worm.VBS.Dinihou和Virus.Win32.Nimnul(位居第三,攻击0.88%的系统)可用于在受感染的系统上下载和安装其他恶意软件。

欢迎分享,转载请注明来源:内存溢出

微信扫一扫

微信扫一扫

支付宝扫一扫

支付宝扫一扫

评论列表(0条)