1 概述

随着信息技术的广泛应用,软件安全漏洞所造成的危害正日益严重。软件安全漏洞发掘作为一种预先发现软件潜在安全漏洞、保证信息安全的重要技术,也越来越受到人们的重视。目前国内外常用的漏洞自动发掘技术主要有手工分析、模糊(fuzzing)技术、补丁比较、源码自动分析和动态调试等。

软件安全漏洞发掘技术大致分为基于源代码的漏洞发掘技术和基于可执行文件的漏洞发掘技术。然而现在大多数软件都不是开源的,如各种商业软件和 *** 作系统软件等,因此,针对可执行文件的漏洞发掘技术显得尤为重要。

fuzzing 测试是通过提供非正常的输入并监测系统异常发现软件安全漏洞的自动化方法。它的基本原理是将利用正确数据随机修改得到的畸形数据注入应用程序中,观察运行结果(程序崩溃或者异常中断),通过程序运行的错误来挖掘软件的脆弱点。fuzzing 测试的思想比较直观,便于实现自动化。利用这种方法进行漏洞发掘,发现漏洞到定位漏洞比较容易,并且不存在误报,但却能揭示出程序中的重要漏洞,目前正广泛应用于各类软件漏洞的发掘,在近几年的漏洞挖掘实践过程中取得了很好的效果。

虽然经过多年的发展fuzzing 技术已经取得长足的进步,但是仍然存在较多的不足,主要体现在以下4 个方面:

(1)测试数据生成有一定程度的盲目性,不能进行有针对性的测试,因此数据变化空间难以控制。(2)代码覆盖问题,通常生成的大量测试用例分布在某些特定的分支和状态上,而一些特殊的分支或者状态得不到覆盖,因此代码的测试完整性不足。(3)生成用例难以通过软件的正确性和一致性检测,造成生成大量无效测试用例,或需要人工对复杂的文件格式进行分析,测试效率低下。(4)难以发现需要几个输入同时起作用才能引发的异常或多阶段综合条件触发的复杂漏洞。本文在结合了静态分析和动态分析技术的基础上,提出一种基于动态输入路径追踪的fuzzing 技术进行软件安全漏洞发掘的新思路,较好地解决了上述问题。

2 总体框架与关键技术

2.1 基本框架

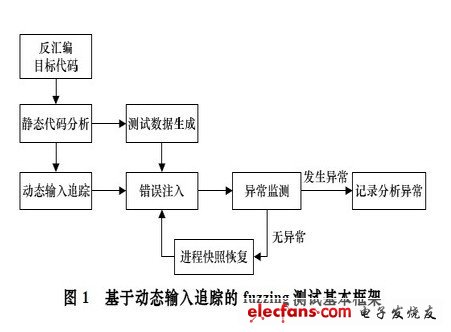

基于动态输入跟踪的fuzzing 技术的基本原理为:将待测软件的可执行代码反汇编为汇编代码,通过静态分析汇编代码,确定函数块及其调用关系,并查找代码分支选择信息以供生成测试用例,动态跟踪输入数据的流向以确定错误注入点,将测试用例注入后若无异常发生则恢复注入前的进程快照重新进行fuzzing。

2.2 基于反汇编的输入路径追踪技术

软件从外部接收的输入数据由于可被用户控制,因而是引发各类软件漏洞的根源。输入点是指用户提供的数据提交给程序的地方,它位于软件与用户交界处,是软件中漏洞产生的发源地,因此需要观测目标软件的输入点,以便动态跟踪输入数据在程序中的流向和使用。采用输入追踪法,首先需要确定代码的输入点。利用反汇编工具反汇编目标程序的二进制代码,分析得到的汇编代码以确定程序的函数块及其内部的基本块。查找所有可能接受外部输入的库函数调用,确定为可能的输入点。例如WSARecvFrom()的调用将会接收网络报文,并把数据放入缓存区。接着,利用动态调试工具监测输入点函数的调用,并在其被调用时观察其调用结果,若经比较发现来自外部输入,则记录此输入数据的存放缓冲区并设置内存中断,当有指令读写该内存时即发生中断,记录所有读写此缓存区的函数指令并标记为错误注入点,记录每个输入数据执行的代码路径。通过对动态执行中输入数据的实时跟踪,可以监测到函数具体调用的是输入数据的哪些部分,也就可以对测试数据的相应部分进行有针对性的fuzzing,从而避免了测试数据变化空间巨大的问题,而且由于是从内部直接对相关函数进行测试,因此有助于发掘多重输入向量或多阶段综合条件触发的复杂漏洞。

欢迎分享,转载请注明来源:内存溢出

微信扫一扫

微信扫一扫

支付宝扫一扫

支付宝扫一扫

评论列表(0条)