人们总会习惯性的在自己觉得重要东西的地方会上一道锁或者一扇门。这主要是为了保证东西不会被丢失,而如今的互联网时代已经完全的融入了人们的生活,我们在享受这互联带给我们好处的时候,同时我们也承担的各种各样的风险,互联记载着我们许多个人隐私。现在却面临着巨大的威胁。

没有安全保障的物联网就不能算是物联网!这已经成为当今物联网时代大家基本的共识。

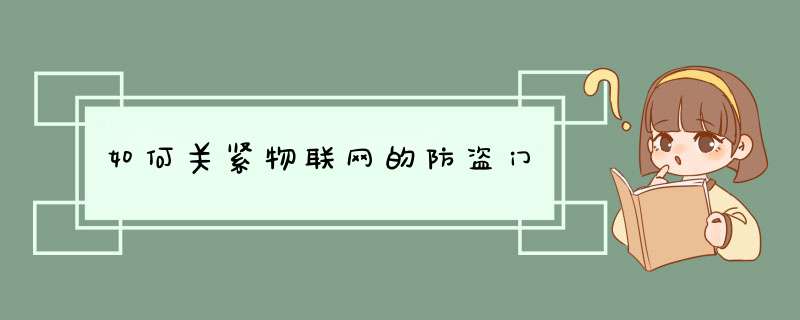

有数据显示,到2020年,全球将有500亿台设备接入物联网,再考虑到多样性的互联通信链路以及云端部署,维护这样一个庞大网络体系安全性的复杂程度可想而知。而有分析指出,在针对物联网的攻击中,有83%的攻击目标针对的是边缘终端设备,而这个数以百亿计的最庞大的群体却恰恰是物联网中最疏于防范的安全“短板” 。

图1:在针对物联网的安全攻击中,数量庞大的终端设备成为主要攻击目标

更为致命的是,在黑客眼中,边缘设备并不是他们最终的攻击目标。他们会将边缘设备作为一个攻击界面,成为侵入物联网的一扇扇方便之“门”。对此,世健公司资深产品经理Terence Li表示:“一旦入侵者经由(或者伪装成)一个物联网节点进入物联网络,整个网络的安全性都会变得更加脆弱。他们可以窃取重要数据库、破坏正常的工作流程、通过云服务入访问并控制节点本身的 *** 作,其危害难以估量。因此,物联网边缘设备的安全防护,正逐渐成为物联网开发中的重头戏。简言之,我们需要为物联网的边缘设备加装一道“防盗门”,将可能安全威胁挡在门外。“

那怎样的边缘设备才算得上是一个安全的物联网节点呢?有人将其安全性的基本要素总结为“CIA”。

n 保密性(ConfidenTIality):储存或以正进行发送的数据都应只供授权人可见;

n 完整性(Integrity):发送的消息不应在到达目的地之前被修改;

n 真实性(AuthenTIcity):可以向人们保证“消息的发送者正是声称的本人”。

想要实现“CIA”的目标,通行的做法是使用密钥或私钥作为验证识别标签的独特部分,同时要对这些秘钥的存储和通信进行管理,确保系统的安全性。虽然有很多安全技术能够满足上述要求,但在具体实施的时候开发者仍然会感到困难重重。

究其原因,有两点。首先,边缘设备通常非常“简单”,很难为“安全”去配备冗余资源,任何安全策略都需要去平衡计算能力、内存、电源、成本等因素。其次,开发者缺乏针对性的、顺手的“工具”,去高效地解决这个问题。

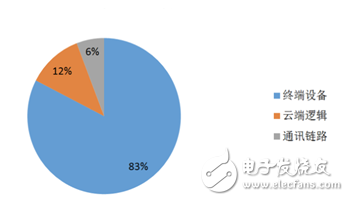

“好消息是,现在这样的‘工具’已经有了!”世健公司资深产品经理Terence Li表示,“这就是加密元器件——将它集成到边缘设备中,不仅可以作为硬件加密加速代替主控处理器完成复杂的加解密算法,还能够确保加密 *** 作涉及到的密钥必须存储在隐蔽的受到保护的硬件中,确保密钥在软件或未受保护的硬件中是‘透明’而不可见的。Microchip公司加密元器件家族中最新的产品ATECC508A就是其中最具代表性的。

图2:ATECC508A与微处理器配合使用,实现边缘设备“CIA”的安全要求

ATECC508A同时支持椭圆曲线数字签名算法(ECDSA)和椭圆曲线密钥交换(ECDH),只需在物联网边缘节点中添加一个ATECC508A,即可方便有效地实现保密性、完整性和认证机制。

ATECC508A采用的单总线或 I2C总线通信,引脚数少,封装规格最小仅有2 mm × 3 mm,待机休眠电流小于150纳安,功耗极低。所以只需很小的成本和资源预算,就可以将其添加到边缘设备中。

ATECC508A接收处理器提供的输入,在内部执行计算并返回签名、认证、会话密钥等计算结果,整个过程中不会泄漏计算方法。高品质的真随机数发生器(TRNG)有助于成功防止交易被回放。内部序列号有助于确保密钥的唯一性,而大容量的计数器则可用于追踪认证过程。

此外,为了防范毗邻攻击和物理攻击,ATECC508A做了特殊的设计——整个芯片均覆盖着蛇形金属图案,阻止内部信号释放被外部检测到,并提供视觉障碍,阻止攻击者通过打开封装对芯片内部进行观察和探测 *** 作。同时,器件保护壳与其余电路通电相连,如果保护壳被攻破,该芯片将不再运行,以防攻击者通过探测电路节点来获取密钥。

世健公司资深产品经理Terence Li最后总结到:“ATECC508A支持在生产过程中进行配置,通过使用简单的模块既可以轻松地完成配置,确保密钥和签名证书安全插入到加密元器件中。这个配置过程可以由Microchip公司来进行,也可以由世健(Excelpoint)这样的授权经销商来完成,为用户提供技术支持和便利。”

总之,掌握了ATECC508A这样的工具,开发者就可以马上动手去为物联网边缘设备装修一道道“防盗门”了。

图3:ATECC508A可在生产中方便地进行配置

图4:ATECC508A封装规格最小仅有2 mm × 3 mm,便于在边缘设备中集成。

欢迎分享,转载请注明来源:内存溢出

微信扫一扫

微信扫一扫

支付宝扫一扫

支付宝扫一扫

评论列表(0条)