1、下载安装包

2、安装下载的apk

3、证书安装问题

vivo手机我安装时打开黄鸟app,会直接d出,直接安装即可

其他手机,需要去系统设置中安装

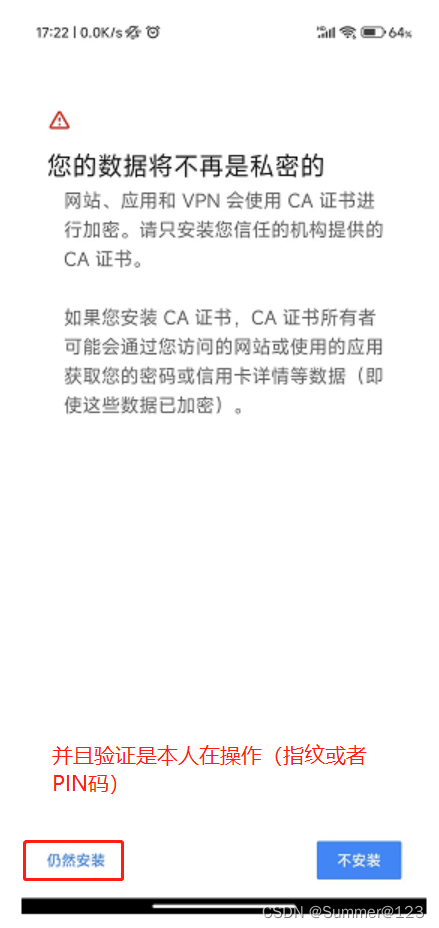

3.1 搜索 证书,选择CA证书

3.2 进行本人 *** 作验证

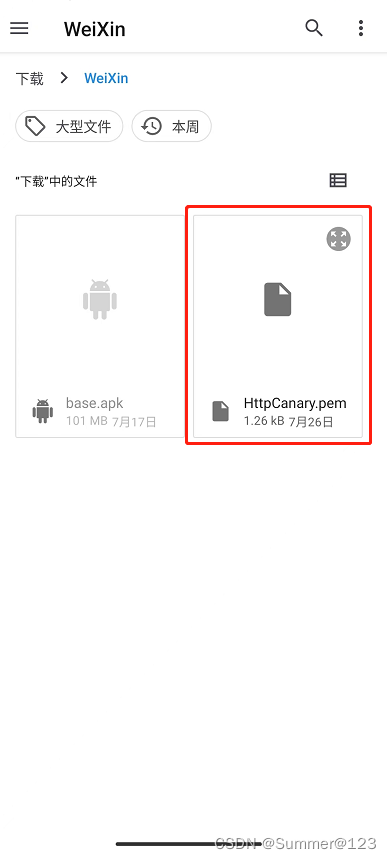

3.3 安装HttpCanary.pem文件

将小编上传的资源:HttpCanary.pem下载保存至手机,浏览找到此文件安装即可。

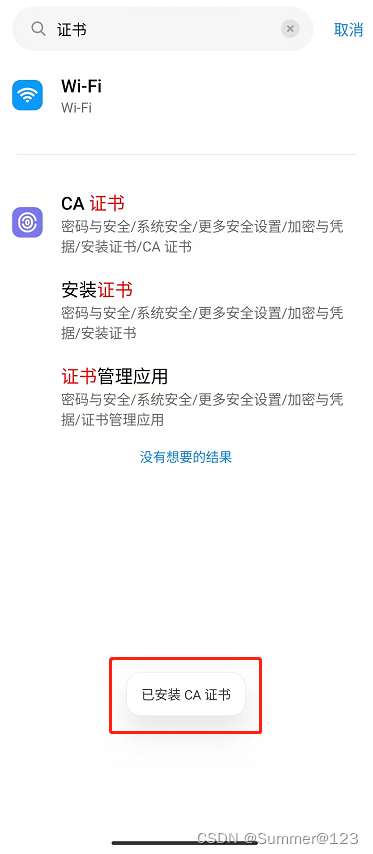

3.4 安装成功后会有提示

4、HttpCanary常用 *** 作

4.1 设置目标应用

*** 作路径:设置——> 目标应用——>点击“+” icon选择目标应用,例如快手。

设置之后,点击抓包,只会抓取快手app的http请求

若要移除,长按应用就会出d框,即可移除。

4.2 设置目标Host

*** 作路径:设置——> 目标Host——>点击“+” icon,自行输入host即可。设置之后,仅抓取此host的http请求。

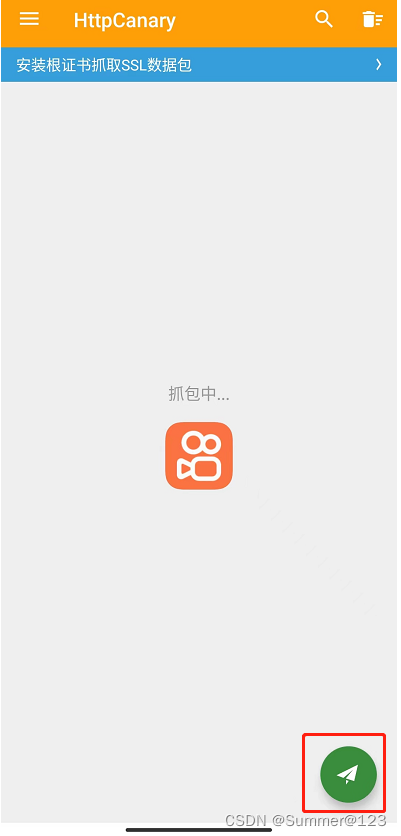

4.3 开始抓包

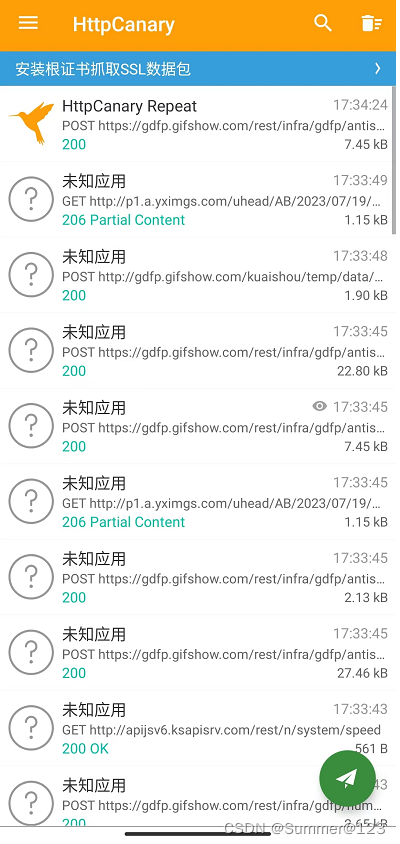

btn蓝色时,是未抓包状态。绿色是抓包中。点击页面右上角可对抓到的请求进行搜索,点击垃圾桶可以清除所有抓到的请求。

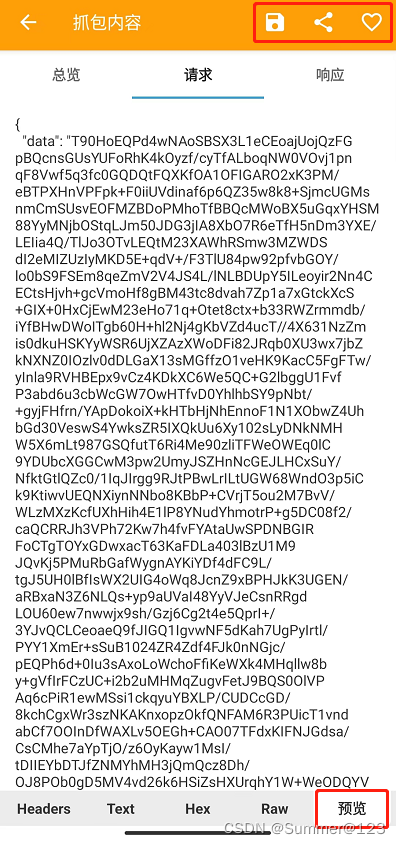

4.4 查看请求信息

点击下方的tab可以查看请求和响应的相关信息,右上角可以保存、分享、收藏。

预览是json格式,如果出现问题,可以将请求体和请求其他信息copy到postman发送试试。

查看过的请求,在列表页会出现小眼睛的icon。

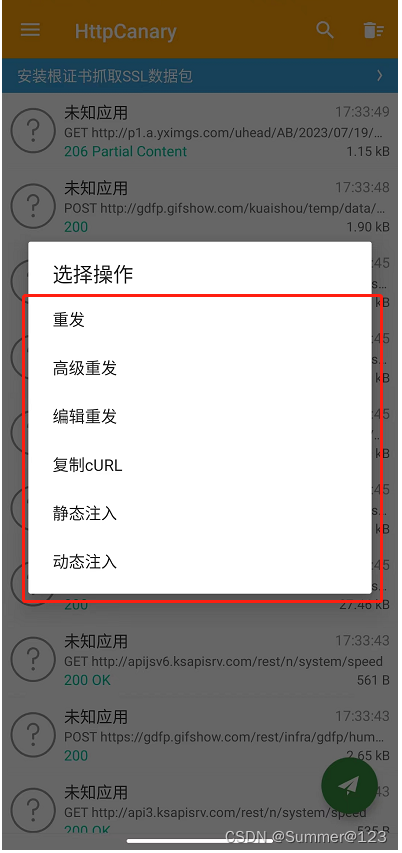

4.5 抓到的请求的相关 *** 作

长按抓取的请求,会出现以下选项,可以根据自己需要进行 *** 作。

4.6 重发请求

有时接口响应不成功可能是网络原因,可以直接使用httpcanary进行重发。

重发请求,且成功响应

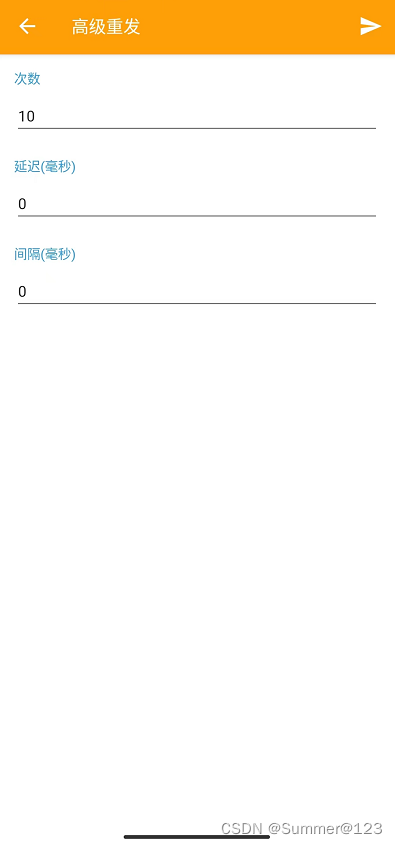

4.7 高级重发

重发请求是仅重发1次。而高级重发可以配置重发次数,以及每个请求之间的延迟(首次延迟时间)和间隔(每次重发间隔)。

如果延迟和间隔都是0,次数假如是10次,那么将同时发送10个此请求。可以在列表页面看到请求的时间是一样的。

如果设置了延迟和间隔,在列表页面看到的请求是陆续发送,时间上不是并发。

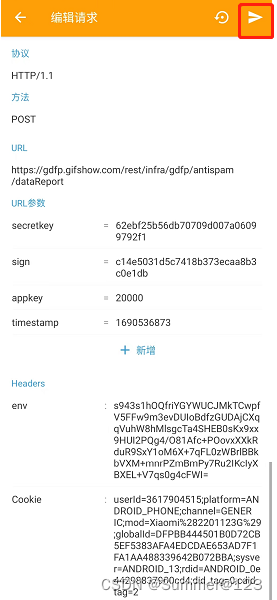

4.8 编辑请求

有时抓取到这个请求,但想换个参数值再请求下试试,就可以使用这个功能,编辑完成后重新点击发送,即可查看响应结果。

4.9 复制cURL

点击复制cURL,即可一键复制所有请求数据,用于debug

例如:

curl -X POST -H "env:s943s1hOQfriYGYWUCJMkTCwpfV5FFw9m3evDUIoBdfzGUDAjCXqqVuhW8hMlsgcTa4SHEB0sKx9xx9HUI2PQg4/O81Afc+POovxXXkRduR9SxY1oM6X+7qFL0zWBrlBBkbVXM+mnrPZmBmPy7Ru2IKcIyXBXEL+V7qs0g4cFWI=" -H "Cookie:userId=3617904515;platform=ANDROID_PHONE;channel=GENERIC;mod=Xiaomi%282201123G%29;globalId=DFPBB444501B0D72CB5EF5383AFA4EDCDAE653AD7F1FA1AA488339642B072BBA;sysver=ANDROID_13;rdid=ANDROID_0e44298837900cd4;did_tag=0;cdid_tag=2" -H "Content-Type:application/json; charset=utf-8" -H "Content-Length:772" -H "Host:gdfp.gifshow.com" -H "Connection:Keep-Alive" -H "Accept-Encoding:gzip" -H "User-Agent:okhttp/3.12.13" -d '{"data":"3C54XoQGO6ENXy7KhY36eXgWiMv802Xe4mndhwvhsg70q8PVLzfTIPJd4l\/Hiahg5AHBUJWbOcYRDmT\/zvtmZLPRRy09B48DNgd5\/vWGCSwWbzdo9LWkJIZ3k\/56lzIB5JEaFk1vpiQ7Exqowx8af+2JN9tL9peTb5zHOQRzqudNx0J1UKS0f2mm9mkXnJOLFQSGG1GHDYLqhUAoiDtKJ6l+CVkKrgjD0EJwo4qLS061N3tvkflsyoKorQpBFv+saq8ptWQzJT14pygy8PVKPNQAxZ97XiD2Acsn5mUnwW2Fgpu4mBodfXqM6CLlc506MHzn4G7g\/xVMEI4GITo+7zj4lx7UR0MW3tGGspG1qLlgP9i1Efe\/ESTY2VlUH+YBa\/IyNQFvoVpg6yScgTt0lcR83gnMqRkJp42w+TipPXxNyNc+gZ\/JHxl+MasmdAcJF8g3etkxnQjX3C4pSfiVBvAuLwCK0dRyUNc0UJYfN9GlXisOCI5uC9gY2ak8khIrzMpn\/B96vHTpAKi2XI1xcK7FXzYdjy1tT077yNDO1hEamB12okfxGelh8YhkC1\/O3FtI0HphiRmyS8Y4KHcWagzsMYc\/RihSJTX4QkpBWaD7PFl\/oiEKm8C0voOXwYsh7iy63okcb\/hUC8Qq9oeFAJOr6k4GuX+NaXn5urhAl9yOF2zqV2WdlwxjR6zIMmyfQEdElyRjgB7BiqzbNOwkZd8uGmuGzqldGtpY4azaHKg="}' "https://gdfp.gifshow.com/rest/infra/gdfp/antispam/dataReport?secretkey=62ebf25b56db70709d007a06099792f1&sign=c14e5031d5c7418b373ecaa8b3c0e1db&appkey=20000×tamp=1690536873"

4.10 静态注入

小编还没有使用过,用过后再补充

4.11 动态注入

小编还没有使用过,用过后再补充

欢迎分享,转载请注明来源:内存溢出

微信扫一扫

微信扫一扫

支付宝扫一扫

支付宝扫一扫

评论列表(0条)