随着工业物联网 (IIoT) 的发展,趋势是在单个片上系统 (SoC) 中执行更多功能,而不是在多个分立器件中执行,因为结果是更小的材料清单、更低的设计风险和更小的占地面积,以及其他好处。一个很好的例子是 Wi-Fi 微控制器 (MCU),它将 Wi-Fi 连接与处理器和满足各种应用需求所需的 GPIO 集成在一起。在指定 Wi-Fi MCU 时需要考虑多个因素,并且要做出谨慎的选择,了解它们很重要。

当今市场上存在低成本的 Wi-Fi 连接选项,但它们通常会牺牲外围设备的数量和整体性能。这意味着选择最佳 Wi-Fi MCU 具有挑战性和风险,因为支持 Wi-Fi 的 MCU 不仅必须具有强大的 Wi-Fi 连接性,还必须具有高性能 MCU 功能。缺少其中一个或两个都将导致设计项目的延迟甚至失败。

作为系统的核心,MCU 是 Wi-Fi 设备中最关键的部分,因此有必要在项目开始时检查其性能。以后更改设备通常需要重新设计所有软件和随附电路的配置。

不要忘记 ADC

在指定 Wi-Fi MCU 时,模数转换是最容易被忽视的功能之一,尽管它是模拟输入之后信号链中的第一个处理组件。这意味着其性能会影响整个系统,因此了解模数转换器 (ADC) 的关键指标以及 Wi-Fi MCU 制造商应如何解决这些问题非常重要。

设计人员首先关注的规范之一是 ADC 的位数。这可能会令人困惑,因为在实践中实际位数会低于数据表规范,有时甚至会大幅降低。更重要的是 ADC 可用于执行转换的有效位数 (ENOB)。这总是低于数据表规范,但 ENOB 和数据表规范越接近匹配非常重要,因为这在 ADC 之间差异很大。可用于执行转换的位越少,SoC 表示输入信号的精度就越低。

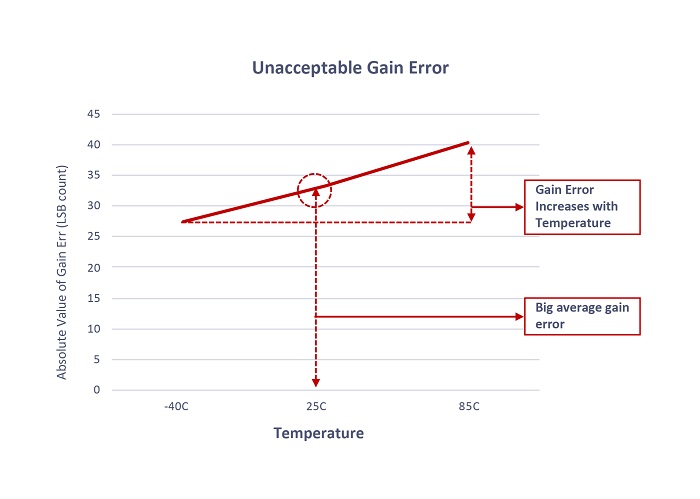

此外,与所有电子设备一样,ADC 对信号“贡献”了一些对其能力产生负面影响的因素,包括量化和时序等误差,以及偏移、增益和线性度的变化。ADC 还因其对许多 IIoT *** 作环境中常见的宽温度波动敏感而臭名昭著(见图 1a 和 1b)。Wi-Fi MCU 制造商可以缓解这种情况,因此与制造商联系以确定设备的 ENOB、随温度变化的性能、线性度和精度非常重要。如果无法提供此信息,请继续该项目的下一个候选人。

图 1a 和 1b:低级 ADC 精度和线性度较差,对环境和温度敏感。(图片:微芯片技术)

外围支持

所有 Wi-Fi MCU 都至少支持一些接口标准,因此很容易假设它们就足够了。当工程师试图在另一个设计中使用相同的 Wi-Fi MCU 时,他们常常会后悔这种假设。这在构建或修改 IIoT 系统时越来越普遍,因为大多数生产设施都拥有由不同制造商在不同时间制造的各种机器和控制器。

随着系统的发展,它可能会添加更多接口,并且可能会需要支持触摸感应和 LCD 支持等功能。如果 SoC 有备用的 GPIO,则可以控制更多的继电器、开关和其他组件,而很少或没有引脚共享。因此,设备支持的接口应包括以太网 MAC、USB、CAN、CAN-FD、SPI、I 2 C、SQI、UART 和 JTAG(以及潜在的触摸发送和显示支持),以确保几乎可以适应所有场景现在和可预见的将来。

安全从内部开始

安全性对于每个 IoT 应用程序都至关重要,但工业场景是关键任务。一旦威胁进入 IIoT 网络,它就可以穿过整个设施,甚至可能是整个公司。所需的第一级安全性在 MCU 的集成加密引擎中,其中加密和身份验证可以按顺序或并行执行。密码应包括密钥大小高达 256 位的 AES 加密、DES 和三重 DES,并且身份验证应包括 SHA-1、SHA-256 和 MD-5。

对于设计师来说,最具挑战性的任务之一是为云服务配置他们的产品。每个云服务提供商都有自己的证书和密钥,因此配置设备变得复杂,需要大量的加密知识。

幸运的是,包括 Microchip Technology 在内的一些制造商使这个过程变得简单,节省了大量的时间和金钱。需要注意的是,大多数 Wi-Fi MCU 将凭据存储在闪存中,数据可访问且容易受到软件和物理攻击。通过将此信息存储在硬编码的安全元素中可以实现最高的安全性,因为无法从任何外部软件读取内部数据。例如,Microchip 的 Wi-Fi MCU(如WFI32(见图 2))在公司的 Trust&GO 平台中采用这种方法,以安全地配置其 MCU,以连接到 AWS IoT、Google Cloud、Microsoft Azure 和第三方 TLS 网络。

这种方法所带来的时间减少和混乱怎么强调都不为过。可以从设计过程中缩短数周或更长时间,同时确保所有安全和供应要求都通过经过验证和可验证的方法得到满足。

图 2:WFI32 Wi-Fi 模块通过将凭证存储在硬件中来隔离凭证,使其几乎不受黑客攻击。(图片:微芯片技术)

预配置、预配置或自定义安全元素存储设备制造时在硬件安全模块 (HSM) 内生成的凭据,从而在生产期间和之后将其隔离开来。Trust&Go 平台只需要一个廉价的 Microchip 开发套件,设计人员在其中使用教程和代码示例在包含的设计套件中工作,以创建所需的清单文件。一旦安全元件的 C 代码在应用程序中工作,就可以将设计发送到生产。

另一种所需的安全形式是 Wi-Fi 联盟认证的最新 Wi-Fi 安全。最新版本是 WPA3,它建立在其前身 WPA2 的基础上,但增加了简化 Wi-Fi 安全性的功能。它还支持更强大的身份验证,提供更高的加密强度,并保持网络d性。

所有新设备都必须通过 WPA3 认证才能使用 Wi-Fi 联盟徽标,因此每个 Wi-Fi 芯片和 Wi-Fi MCU 都应通过认证以获得最大的安全性。不过,请检查以确保 Wi-Fi MCU 已通过 WPA3 认证。

确保互 *** 作性

由于 RF、软件和其他因素的不匹配,Wi-Fi MCU 总是可能无法与市场上的某些接入点通信。未能连接到流行的接入点可能会损害公司的声誉。虽然无法保证 Wi-Fi MCU 可以与地球上的每个接入点 (AP) 一起工作,但可以通过确保 Wi-Fi MCU 已通过与市场上最流行的 AP 的互 *** 作性测试来最大限度地减少问题. 此信息可在制造商的网站上找到。如果没有现成的,请致电制造商并索取,如果失败,请选择其他供应商。

你需要帮助

最后但同样重要的是需要设计支持。如果没有全面的集成开发环境 (IDE) 平台,设计人员只能从 Web 上拼凑可能有用、简单或可靠的资源。例如,一些 Wi-Fi MCU 制造商提供了有关产品的基本详细信息和原型设计说明,但仅止于此,而不是包含将设计投入生产所需的信息。

制造商应提供一个全面的 IDE(见图 3),其中包括 Wi-Fi MCU 执行的每个模拟和数字功能以及在特定应用中实现所需的所有外部组件。IDE 平台还需要提供一种方法,以可视化设计更改如何反映在整体性能中,并能够评估设计的 RF 性能以及法规遵从性。一些基本工具是免费的,而另一些则以适中的价格提供,包括为制造商的 Wi-Fi MCU 系列服务而设计的评估板。

图 3:集成开发通过为设计人员提供从原型阶段到成品的调试和其他工具来降低风险。(图片:微芯片技术)

概括

物联网的趋势是将更多的处理能力转移到网络边缘,而不仅仅是基于云的数据中心。为此,需要在最少的空间和组件中集成尽可能多的功能。Wi-Fi MCU 是众多 SoC 中的一种,它们通过在单个设备中集成多个功能而不是在特定功能的分立组件中实现这一目标。

假设 Wi-Fi MCU 制造商提供足够的资源,将这些设备集成到嵌入式 IoT 子系统中可能相对简单。这包括高级别的安全性、一种直接的配置方式来满足云服务提供商的需求,以及一个全面的 IDE,可以将设计人员从原型阶段引导到生产阶段。

审核编辑:汤梓红

欢迎分享,转载请注明来源:内存溢出

微信扫一扫

微信扫一扫

支付宝扫一扫

支付宝扫一扫

评论列表(0条)